HOME»基本情報技術者平成28年秋期»午後問1

基本情報技術者平成28年秋期 午後問1

⇄問題文と設問を画面2分割で開く⇱問題PDF問1 情報セキュリティ

販売支援システムの情報セキュリティに関する次の記述を読んで,設問1~3に答えよ。

中堅の商社であるA社では,営業員が顧客先で営業活動を行い,自社に戻ってから見積書を作成している。

この度,営業員がタブレット端末(以下,タブレットという)を携帯し,顧客先で要求を聞きながら,タブレットを使って見積書を作成し,その場で顧客に提示できる販売支援システムを構築することにした。

営業員は,タブレットのWebブラウザからインターネット経由でHTTP over TLS(以下,HTTPSという)によって販売支援システムにアクセスする。このとき,営業員は,社員IDとパスワードを入力してログインする。

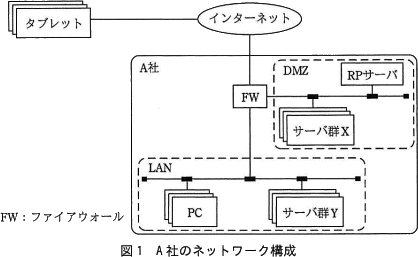

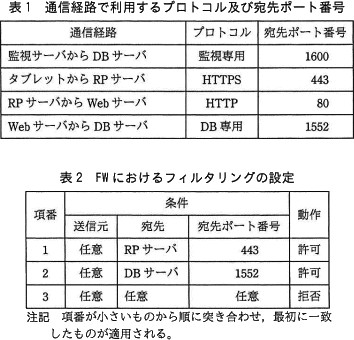

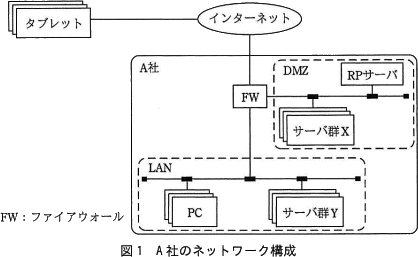

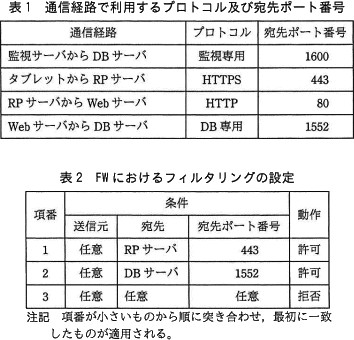

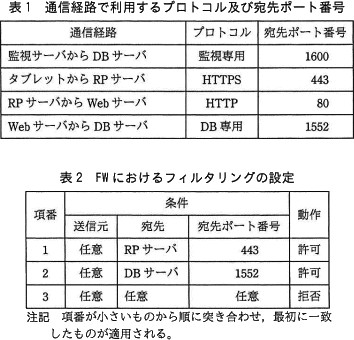

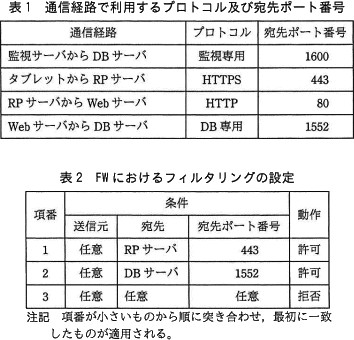

〔販売支援システムの構成〕 販売支援システムに関わる通信経路について,通信経路で利用するプロトコル及び宛先ポート番号を表1に示す。また,FWにおけるフィルタリングの設定を表2に示す。

販売支援システムに関わる通信経路について,通信経路で利用するプロトコル及び宛先ポート番号を表1に示す。また,FWにおけるフィルタリングの設定を表2に示す。

中堅の商社であるA社では,営業員が顧客先で営業活動を行い,自社に戻ってから見積書を作成している。

この度,営業員がタブレット端末(以下,タブレットという)を携帯し,顧客先で要求を聞きながら,タブレットを使って見積書を作成し,その場で顧客に提示できる販売支援システムを構築することにした。

営業員は,タブレットのWebブラウザからインターネット経由でHTTP over TLS(以下,HTTPSという)によって販売支援システムにアクセスする。このとき,営業員は,社員IDとパスワードを入力してログインする。

〔販売支援システムの構成〕

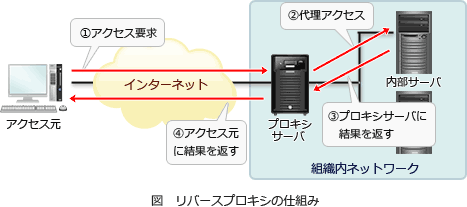

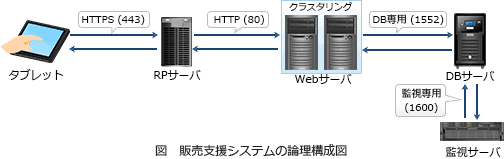

- 販売支援システムは次のサーバで構成され,A社のネットワークに設置される。

- リバースプロキシサーバ(以下,RPサーバという)1台

- アプリケーションソフトウェアが稼働するWebサーバ2台

- 見積書作成に必要なデータを格納するデータベースサーバ(以下,DBサーバという)1台

- Webサーバ2台はクラスタリング構成にして,1台が故障してもサービスが継続できるようにする。

- DBサーバへのアクセスの監視は,PCと同じLANにある監視サーバで行う。

- インターネットから販売支援システムへの通信は,RPサーバを経由して行う。RPサーバは,HTTPSをHTTPに変換し,販売支援システムの他のサーバと,HTTPで通信する。

設問1

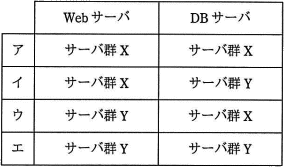

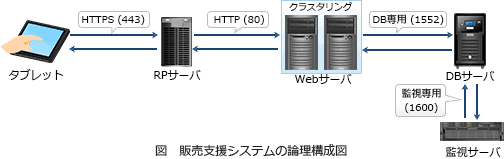

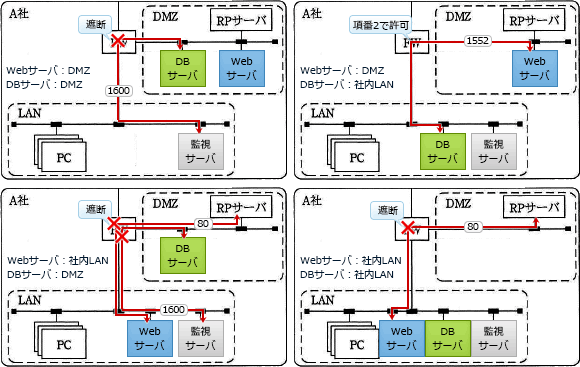

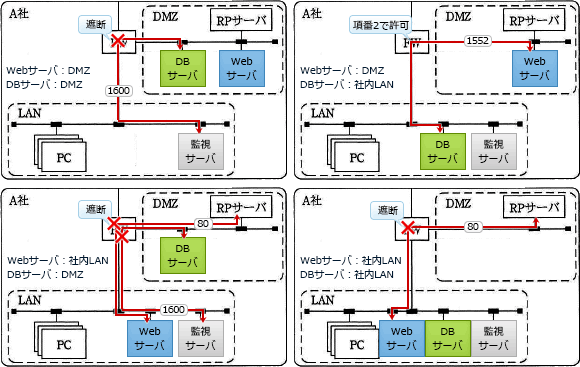

WebサーバとDBサーバについて,図1中の配置場所の組合せとして適切な答えを,解答群の中から選べ。

解答群

解答選択欄 :

解答 :

- イ

解説 :

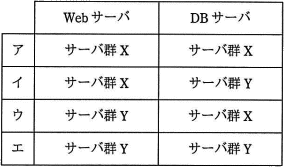

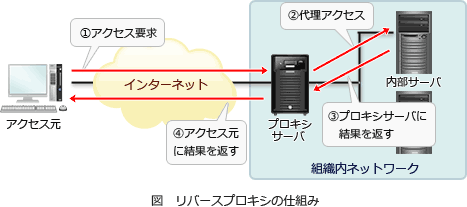

A社のネットワークに設置されているリバースプロキシサーバは、クライアントとWebサーバの間のWebサーバ側に位置し、Webサーバの代理でクライアントの要求を受け付け、Webサーバに受け渡す役割を担うサーバです。クライアントからのリクエストは必ずリバースプロキシを経由するので、この設問の様に、リバースプロキシにアクセス制御や認証などの機能をもたせることで、Webサーバのセキュリティ向上が期待できます。 RPサーバの機能を踏まえて考えると、販売支援システムの流れは次のようになることが分かります。

RPサーバの機能を踏まえて考えると、販売支援システムの流れは次のようになることが分かります。 各サーバが配置される場所については、FWのフィルタリング設定から推測可能です。

各サーバが配置される場所については、FWのフィルタリング設定から推測可能です。 まず最初にDMZ上のRPサーバと通信するWebサーバの配置場所について考えます。もしWebサーバがDMZに配置されていれば、RPサーバとWebサーバは同じセグメントに属するため問題なく(FWを経由することなく)通信できます。しかしWebサーバが社内LANに配置されているならば、両者の通信はFWを通過することになるため「RPサーバとWebサーバのHTTP通信(80)」を許可するルールが必要になります。しかし表2には、この通信を許可するルールがないためFWを通過することができません。つまり、RPサーバとWebサーバはFWを経由しない位置関係にあるということが分かります。

まず最初にDMZ上のRPサーバと通信するWebサーバの配置場所について考えます。もしWebサーバがDMZに配置されていれば、RPサーバとWebサーバは同じセグメントに属するため問題なく(FWを経由することなく)通信できます。しかしWebサーバが社内LANに配置されているならば、両者の通信はFWを通過することになるため「RPサーバとWebサーバのHTTP通信(80)」を許可するルールが必要になります。しかし表2には、この通信を許可するルールがないためFWを通過することができません。つまり、RPサーバとWebサーバはFWを経由しない位置関係にあるということが分かります。

このことから「WebサーバはDMZ上のサーバ群Xに配置されている」と考えるのが妥当です。

続いてDBサーバの配置場所について考えます。DBサーバへはWebサーバからのDB専用(1552)および監視サーバからの監視専用(1600)の通信を行う必要があります。もしDBサーバがDMZに配置されていれば、(セキュリティ上の問題はありますが)WebサーバとDBサーバは同じセグメントに属するため問題なく通信できます。しかし社内LANに配置されている監視サーバとDBサーバへの通信はFWを通過することになるため「監視サーバとDBサーバの監視専用通信(1600)」を許可するルールが必要になります。しかし表2には、この通信を許可するルールがないためFWを通過することができません。

逆にDBサーバが社内LANに配置されているならば、WebサーバとDBサーバの通信はフィルタリングルールの項番2で許可され、監視サーバとの通信も両者が同じセグメントに属することになるため問題なく届きます。

これらの事から「DBサーバは社内LANのサーバ群Yに配置されている」と判断できます。

以上よりWebサーバはサーバ群Xに、DBサーバはサーバ群Yに配置されているとわかります。したがって「イ」の組合せが適切です。

- 営業員が、タブレット上のWebブラウザからHTTPSでリクエストを行う

- RPサーバは、Webブラウザからのリクエストを一旦受け取り、HTTPでWebサーバに代理アクセスする

- Webサーバはリクエストを受け取り、必要なデータを取得するためにDBサーバにアクセスする

- 以下、Webブラウザまでのレスポンスはリクエストと逆の流れで行われる

このことから「WebサーバはDMZ上のサーバ群Xに配置されている」と考えるのが妥当です。

続いてDBサーバの配置場所について考えます。DBサーバへはWebサーバからのDB専用(1552)および監視サーバからの監視専用(1600)の通信を行う必要があります。もしDBサーバがDMZに配置されていれば、(セキュリティ上の問題はありますが)WebサーバとDBサーバは同じセグメントに属するため問題なく通信できます。しかし社内LANに配置されている監視サーバとDBサーバへの通信はFWを通過することになるため「監視サーバとDBサーバの監視専用通信(1600)」を許可するルールが必要になります。しかし表2には、この通信を許可するルールがないためFWを通過することができません。

逆にDBサーバが社内LANに配置されているならば、WebサーバとDBサーバの通信はフィルタリングルールの項番2で許可され、監視サーバとの通信も両者が同じセグメントに属することになるため問題なく届きます。

これらの事から「DBサーバは社内LANのサーバ群Yに配置されている」と判断できます。

以上よりWebサーバはサーバ群Xに、DBサーバはサーバ群Yに配置されているとわかります。したがって「イ」の組合せが適切です。

設問2

表2に示したFWにおけるフィルタリングの設定では,インターネットからDBサーバに直接アクセスされるおそれがある。そこで,FWのフィルタリングの設定を変更することにした。フィルタリングの設定を変更する内容として適切な答えを,解答群の中から選べ。

解答群

- 項番1の前に,送信元が"DBサーバ",宛先が"Webサーバ",宛先ポート番号が"80"で動作が"許可"という設定を追加する。

- 項番1の前に,送信元が"任意",宛先が"Webサーバ",宛先ポート番号が"80"で動作が"許可"という設定を追加する。

- 項番2の送信元を"Webサーバ"に変更する。

- 項番2の動作を"拒否"に変更する。

解答選択欄 :

解答 :

- ウ

解説 :

表2のフィルタリングルールを見ると、項番2のルールで任意の送信元からのDBサーバへのアクセスが許可されているため、インターネット上からDBサーバに直接アクセスされる恐れがあります。この通信を遮断するためにフィルタリングルールを改善することが求められていますが、販売支援システムで必要となるDBサーバからのデータ取得に影響を与えないように配慮しなくてはなりません。

- このルールはDBサーバとWebサーバのHTTP通信を許可するものであり、インターネットからDBサーバへの直接アクセスを防ぐものではありません。DBサーバとWebサーバはDB専用プロトコルで通信するためHTTPの許可ルールは無意味です。

- このルールはインターネットからWebサーバへの直接アクセスを許可するものであり、インターネットからDBサーバへの直接アクセスを防ぐものではありません。WebサーバへはRPサーバを経由してアクセスが行われるため、外部からの直接アクセスを許可する必要はありません。

- 正しい。DBサーバへのアクセスをWebサーバからのみに限定すれば、システムに必要な通信を通過させながらインターネットからDBサーバへの直接アクセスを防げます。

- 不正アクセスと共にDMZ上のWebサーバと社内LANのDBサーバの通信も遮断されてしまうため、販売支援システムが正常に動作しなくなります。

設問3

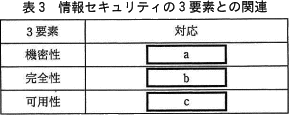

A社では,システムを構築する際に,情報セキュリティの3要素である機密性,完全性及び可用性を確保するための対応を整理して,情報セキュリティ担当者の確認を受けることになっている。そこで,次の(ⅰ)~(ⅵ)に示す販売支援システムに関する対応と情報セキュリティの3要素との関連を表3にまとめた。表3中の に入れる適切な答えを,解答群の中から選べ。 〔販売支援システムに関する対応〕

〔販売支援システムに関する対応〕

- DBサーバ中のデータの正規化

- RPサーバとWebサーバとの間でのHTTPの利用

- Webサーバのクラスタリング

- コンテンツが改ざんされていないことの定期的な確認

- 社員IDとパスワードによるログイン

- タブレットの利用

a,b,c に関する解答群

- (ⅰ)

- (ⅱ)

- (ⅲ)

- (ⅳ)

- (ⅴ)

- (ⅵ)

解答選択欄 :

- a:

- b:

- c:

解答 :

- a=オ

- b=エ

- c=ウ

解説 :

「機密性」「完全性」「可用性」の3要素は、情報セキュリティマネジメントで維持管理すべき特性として位置づけられています。

∴a=オ

b=エ

c=ウ

- 機密性 (Confidentiality)

- 許可された正規のユーザだけが情報にアクセスできる特性を示す。

JIS Q 27000では「認可されていない個人,エンティティ又はプロセスに対して,情報を使用させず,また,開示しない特性」と定義されている。 - 完全性 (Integrity)

- 情報が完全で、改ざん・破壊されていない特性を示す。

JIS Q 27000では「正確さ及び完全さの特性」と定義されている。 - 可用性(Availability)

- 障害が発生しても安定したサービスを提供でき、ユーザが必要な時にシステムを利用可能である特性を示す。

JIS Q 27000では「認可されたエンティティが要求したときに,アクセスおよび使用が可能である特性」と定義されている。

- データベースの正規化はデータの整合性を保ち、保守性を向上する目的で行われます。情報セキュリティとは関係がありません。

- HTTPSであれば機密性の確保策に該当しますが、HTTPは平文で通信を行うため情報セキュリティの向上には寄与しません。

- クラスタリング構成では1台が故障しても他方の機器でサービスを継続できるため稼働率が向上します。したがって「可用性」を確保するための策に該当します。

- 改ざんされていないことの確認は、情報の正確性を保つために行われるので「完全性」を確保する策に該当します。

- IDとパスワードによる認証は、正規にユーザだけに情報を与える機能を提供するので「機密性」を確保する策に該当します。

- タブレットの活用によってシステムの使用性は向上しますが、情報セキュリティには関係がありません。

∴a=オ

b=エ

c=ウ